はじめに

4/16にAWSで開催された、招待制セミナー「ワークショップで学ぶ、今日から始められるAWSセキュリティサービス」に参加してきました。 色々学ぶことが多かったので振り返ります。

テーマ

ここから始めるAWSセキュリティ ~リスク可視化と分析による 継続的セキュリティ の実現~

講師

AWS 桐山隼人(@hkiriyama1)さん

本セッションの目的

AWSセキュリティ対策って、

まず何から始めたらいいの? どこまでやったらいいの?

という問いからの脱出

継続的セキュリティとは

- DevOps.comより一部抜粋

- platforms

- APIs

- automated

- integrated

- ガートナー社

- 適用型セキュリティアーキテクチャ

継続的セキュリティをやる意義

- 環境変化適応

- セキュリティ対策は実施した瞬間から危始化する

- 変化に適用する

- スピード

- セキュリティ侵害は攻撃側のほうが早い

- ツールを使って自動化・最新技術をバンバン使ってくる

- リアルタイムでセキュリティ対策が必要

- セキュリティ侵害は攻撃側のほうが早い

- コスト最適

- リスクベースのアプローチ

- セキュリティの予算は青天井

- コスト最適では考えられない

- リスクが高いものだけ対策する、というものでもない

- リスクベースのアプローチ

データ侵害の検知

- 侵害する側は数分でやる

- 侵害された側が気付くのは数カ月後

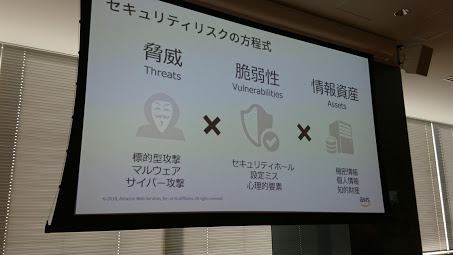

セキュリティリスクの方程式

- 脅威×脆弱性×情報資産

- 脅威とリスクは相関関係にある

- 例

- 東京オリンピックのスポンサーになる

- 注目度が上がる→脅威も上がる

- 脆弱性が増えるほどリスクも高まる

- 情報の価値が0ならリスクは0

- 漏洩しても以外は0

- どれだけ重要なデータを持っているか、漏洩するとどうなるかを考える

- 脅威×脆弱性×情報資産

- 脅威とリスクは相関関係にある

- 例

- 東京オリンピックのスポンサーになる

- 注目度が上がる→脅威も上がる

- 脆弱性が増えるほどリスクも高まる

- 情報の価値が0ならリスクは0

- 漏洩しても以外は0

- どれだけ重要なデータを持っているか、漏洩するとどうなるかを考える

分析と可視化

脅威分析

- GuardDuty

- 機械学習を用いたクラウドネイティブな脅威検知サービス

脆弱性分析

- Inspector

- プラットフォーム脆弱性診断

- ホスト型脆弱性リスク診断サービス

- ルール

- ホスト評価ルール

- CVEなど

- ネットワーク到達可能性のルール

- 自分で意図したネットワーク設計になっているか?

- 自動推論による評価

- パケット-lessポートスキャン

- Agentをインストールする必要はない(良いところ!)

- 自動推論による評価

- 自分で意図したネットワーク設計になっているか?

- ホスト評価ルール

情報資産分析

- Macie

- 情報漏えい防止(DLP)+ユーザー振る舞い分析(UEBA)

一元管理

- SecurityHub

- 上記3つを一元化して1つのダッシュボードで見えるようになった!

まずはここから

- 全リージョンでGuardDutyを有効化する

- 東京リージョン以外も有効化する!

- 普段使ってないリージョンほど攻撃者に狙われやすい

- 全リージョン有効化するリスクはない

- 従量課金なのでログが出ないと課金されない

- ログが出ない=攻撃されていない

- 従量課金なのでログが出ないと課金されない

- 東京リージョン以外も有効化する!

- InspectorでEC2インスタンスを評価する

- Agent導入して脆弱性診断

- AgentなしでもInternet到達性評価は可能

- MacieでS3にある重要データの棚卸し

- 19年4月時点では北バージニア、オレゴンのみ

- SecurityHubでデータ集約して可視化

リスクベースアプローチだけでは不完全

- ベースラインアプローチ

- AWS Config

- 構成変更の記録

- 変更・更新

- 構成変更の記録

- AWS Config

まずはここから2

- AWS Configで全リソースの設定変更記録を開始する

- 現在の構成がどうなっているかをまずは記録

- コンプライアンスのルールを評価するために必要

- SecurityHubでCompliance standardsを有効化する

- 19年4月時点では、CIS AWS Foundationsのみ

- 業界のペストプラクティス、ベンチマーク

- 自社内にルールがなければ、これをを使う

- 構成の変更記録があれば評価できる

- 19年4月時点では、CIS AWS Foundationsのみ

セミナーのまとめ

- リスクベースとベースラインの2つでアプローチするべし!

- そのためにAWSSecurityHubを使おう!

まとめ

AWS SecurityHubや、Macieは全く知らなかったので非常に勉強になりました。 後半のハンズオンでも学びが多かったので、こちらもレポートにまとめたいと思います!