はじめに

AWSからの招待セミナーに参加してきました。

参加した目的

- 境界防御の最新同行を知る

- 自分のプロダクトに入れられるか考える

感想

WAFのマネージドルールは、ブラックボックスなのが最大の課題で、チューニングできないため誤検知を改善できない認識です。そのため、現状はWafCharm一択なのでは、、、という気がしています。

AWS Shield Advancedもとてもいいな、と思って価格を調べてみたら、月額3,000.00USDでした。(1年の契約が必要) 残念ながら月額30万円も払えるレベルに達していないので、今回は見送りになりそうです・・・。アカウント単位ではなく、組織単位での課金なのは大変勉強になりました。

また、休憩の際に、AWSの壁に、it's still day one と書いてあるのが目に止まりました。まだ1日目??と疑問に思って調べてみたら、Amazonの企業理念のようです。

Amazonでは、毎日が常に「Day One」であると考えています。 最初の一歩を踏み出す日。新たな挑戦を心待ちにする日。そして今日が、皆様にとっての「Day One」です。 素晴らしいビジネス拡大に向け、あなたのアイディアが形になり始める日。 毎日が常に「Day One」であることがAmazonを支える力となり、刺激となっています。

現状に満足することなく、常に今よりも上を目指すという姿勢は、AWSにも根付いているのですね。

【セミナー1】AWS Edgeサービスを利用した境界防御

- AWS 清水さん

好きなサービス

- Certificate Managerが好き!

- 証明書自動更新されるの便利

- GuardDuty

- 本当におすすめ

- 驚異リスクを検知するAWSマネージドサービス

- 付加価値が高いので有料

- 未知と既知のリスクを検知してくれる

- 例えば、休日にProduction環境にログインすると、いつもと違うIPですけど大丈夫ですか、的な検知される

- 未知と既知のリスクを検知してくれる

- ワンクリックで有効化するだけ!

- 付加価値が高いので有料

- 料金

- クラスメソッドさんの事例より

- AWS利用料の1%くらい

- クラスメソッドさんの事例より

Internetとは?

- いろんな民間のプラットフォームをつなげて成り立っているもの

- 世界的につながっている

- amazon.comもその一員

- 誰でもアクセス可能なので、攻撃者もアクセスできる

- WEBアプリは常に驚異にさらされている

- データ侵害するのは数分

- 検知するのは数カ月後

- 実はわかってない、気付いていないケースが有る

- AWSは責任共有モデル

- AWSは、クラウドセキュリティに対する責任

- お客様は、cloud内のSecurityに対する責任

- インフラ保護

- AWS Firewall Manager

- 複数AWSアカウントをまたいだAWS WAFルールの一元管理

- マルチアカウントが当たり前の時代になった

- AWS Firewall Manager

Internet上の驚異と対策

脅威の種類

- 高度化しているものの、基本的な攻撃は変わってない

- DDos

- F7レイヤもある

- WEBアプリ

- XSS

- Bad Bots(スクレイパーやクローラ)

- DDos

- DoS

- 昔で言うところのF5アタック

- 単一のアタッカーからの攻撃

- DDoS

- 分散された複数のアタッカーからの攻撃

- IoTによるアタック

- 今はお金を払えば簡単にできてしまう時代

- 2012年以降、右肩上がり

- 2016年 Mirai Attacks

- 2018年 Memcached Attacks

- アタックの規模がぜんぜん違う!!(1.7TB)

対策

- AWS Shield

- L3,4防御

- 基本的なDDoS攻撃を防御

- 無償

- Advancedは有償

- より大規模、より洗練された防御

- L3,4防御

- AWS WAF

- L7防御

- 併用を推奨

- L7防御

エッジロケーションの可視化

AWS Shield Advanced

- アタック数の可視化

- L3/4

- パケットレート:CPUリソース消費

- ビットレート:帯域を消費

- L7

- リクエストレート:アプリのリソース消費

- L3/4

- WAFとFW Managerが無料で利用可能

- アタック数の可視化

- 24H365の有人監視チーム(DRT)

- 複雑なケースはチームにエスカレーションできる

- AWSサポート経由で問い合わせ

- 英語で対応する必要はない

- L7のDDoS発生時に、WAFの変更をDRTに許可することもできる

- 責任共有モデルのため、お客様自身で許可して貰う必要がある

- DRTからの連絡を取りたい場合の連絡先登録もできる

- 対象

- Route53、ALB、EPIなど

- コスト保護(DDoSによるコストの吸収)

- DDoS起因によるスケーリングコストは請求しない

WEBアプリの対策

- AWS WAF

- L7に特化

- デプロイ簡単

- 柔軟なルール言語

- APIによる自動化

- 廉価

- 定義済みのテンプレート

- 課題

- ポリシーのメンテナンスをし続けないといけない

- 専任者がいない

- ポリシー育てるのが大変

- WEBアプリのコードに集中したい

- Security予算がない

Managed Rules on AWS WAF

- セキュリティルールプロバイダによって管理・作成されたルール

- Marketplace上で販売

- AWS WAF上にデプロイ

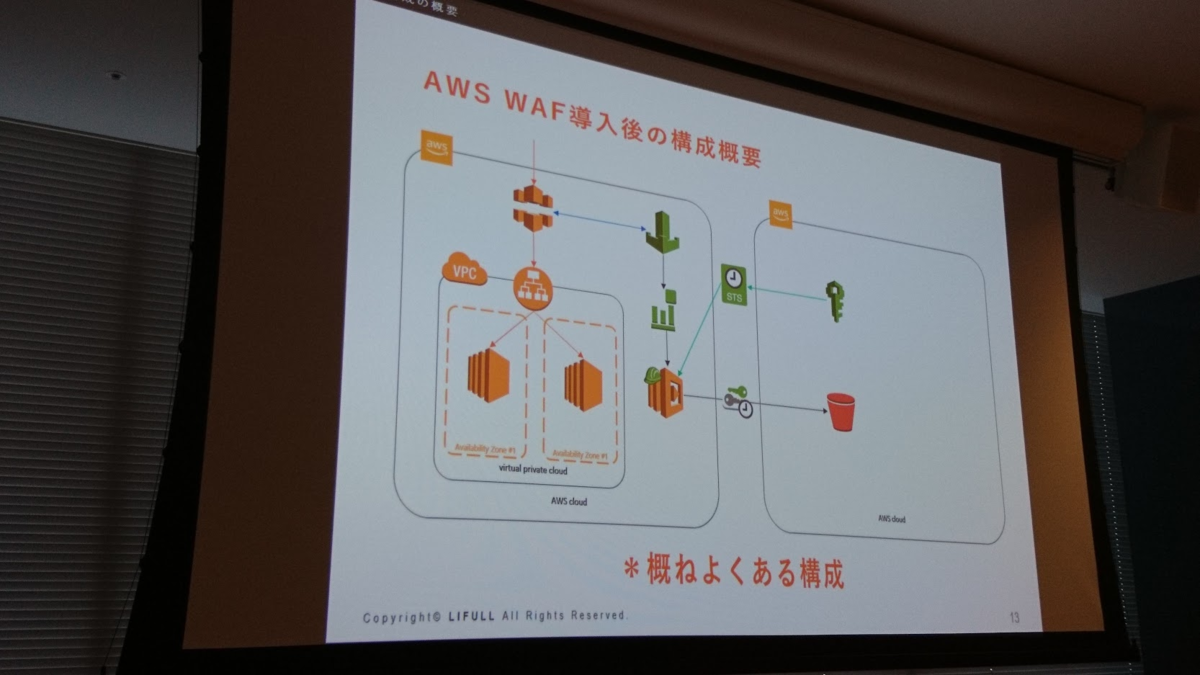

【セミナー2】LIFULLにおけるAWS WAFの活用事例

- LIFULL今井さん

- LIFULL HOME'S

- 暮らしに関する様々なサービスを展開している

背景

- 賃貸画像配信のためにCloudFrontを使用

- 既存のセキュリティ製品を組み込むのは困難だった

- AWS WAFマネージドルール

導入前の課題

- 誤遮断

- 設定を検知にして遮断ログからチェック

- 当時はWAFログ出力がなかった

- Lambdaで対応

- 3時間毎にS3にログ出力

- Lambdaで対応

- ルールチューニングが手間

- マネージドルールの実装

導入後わかったこと

- 適用するマネージドルールによって遮断対象が大幅に変化する

- どれが最適かはわからない。一概に言えない

- 導入先のサイトの特性による

- 試せるなら一通り試したほうがいい

- どれが最適かはわからない。一概に言えない

- 複数ルールではなく単一ルールを実装

- 確実にふるい落としたい設定を実装するのが効果的

- 適用した対象の通信量で利用料金が大幅に変化

- 最適なルールにしないと検出しないがコストがかかる状況になる

結論

- 即時適用可能

- 多層防御の観点から、境界Securityとして第一の防波堤にするのに向いてる

- CloudFront,ALB

今後の期待

- ログの遮断理由を出力して欲しい

- マネージドルールを豊富にして欲しい

- ALBにも入れたい

【セミナー3】AWS Edgeサービスを利用した境界防御 後編

- AWS 中谷さん

課金の考え方

- 関連リソース

- ALB

- CloudFrontなど

- ACLの作成

- 1ACLあたり10ルールまで

- ルールの作成

Conditionの作成

基本ルール

- ACLの中に何ルールあるか?

- リクエストを何件処理したか?

料金

- AWS WAF

- WebACL 5$

- 1ルールにつき1$

料金例

- CloudFrontなし

- 100万PV、1ページあたり50コンテンツ

- 5000万リクエスト

- 月45$くらい

- 100万PV、1ページあたり50コンテンツ

- CloudFrontあり

- 90%はキャッシュ

- 月18$くらい

- パートナールール

- 月140$くらい

- API GWでの利用

- 5000万APIリクエスト想定

- 月48$くらい

- API GW大量リクエスト

- 80億APIリクエスト

- 月4815$

- API GW大量リクエスト+Shield Advanceあり

- 月3500$

- 3000$+データ転送量500$

- 月3500$

Shield Advancedの料金

- 3000$は、組織単位での課金

- アカウント単位ではない

- 2つのアカウントがあれば、1アカウントあたり1500$

- 10アカウントあれば、1アカウントあたり300$

大量データを処理してかつ、複数アカウントがあるときは有効、ということですね。

利用形態

- 全部自分でやる

- 自分でルール作成/運用

- AWS WAFSecurityAutomation(CloudFormation)を提供している

- AWS WAF Dashboard

- githubで公開中

- 世界のどこからアクセスされているかを可視化

- マネージドルール

- 6つのパートナー/15ルール

- OWASP、CMS、APIの3つのカテゴリ

- マネージドサービス

- AWSでは現状提供してない

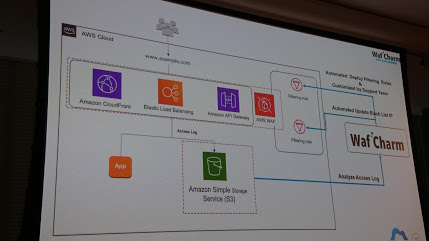

【セミナー4】AWS WAF自動運用 WafCharmについて

- サイバーセキュリティクラウド渡辺さん

課題

- AWS WAFはセルフサービス

- 自分たちでWAFの運用が必要

- サポート

- メール対応のみ

- マネージドルール以外はサポート対象外

- アップデート

- 誤検知

- チューニングができない

- 気づきが遅れる

- ルール選び

- 網羅性

- 10個では不安・・・

WafCharmとは

- サイト毎に最適なルールを設定

- ルール10個で漏れた攻撃は、数百のシグネチャで再マッチング

- 攻撃認定したものはブラックリスト登録

- 新規脆弱性への対応

- リサーチャーがチェック、シグネチャ作成、即時適用

- 誤対応

- 24H365対応

- ログを分析して対応

- S3に格納したログを分析

- ユースケース毎の柔軟な対応

- アプリ固有の事情を加味したカスタマイズも可能

価格

- エントリーレベルで月5000円から

- 8H×5Dサポート

- カスタマイズは有料

安いので、ぜひ試してみたい。

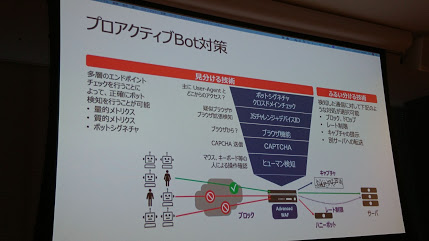

【セミナー5】F5によるAWS上でのBot対策ソリューション

- f5 髙田さん

Botとは

- インターネットからの42%の通信はBotによって生成されている

- Botによるトラフィックの50%は悪性

影響

- セキュリティ面での影響

- Botによる攻撃

- コスト面での影響

- リソース、データ転送量に課金される

bot対策WAFソリューション

- Managed Rules for AWS WAF

- 4種類のルール提供

- OWASP TOP10

- CVE対策

- Bot対策

- API保護

- 4種類のルール提供

BIG-IP VE(F5 Advanced WAF)

- EC2のアプライアンスとして提供

- F5 Githubにて、CloudFormationテンプレートを提供

- 主な特徴

- 悪性botからの防御

- 既知の不正リクエストからの防御

- 誤検知が少ない仕組み

- 送信元識別による防御

- 漏洩した認証情報を使用したアクセスを防御

- 振る舞い分析によるL7 DoS防御

- 指定フィールドの暗号化によりMiTM攻撃を防御

- Response内の秘匿情報のマスキング

- WAS Security Hubとの統合

まとめ

AWSの招待制のセミナーは無料だけど非常に質が高いと感じます。これからも招待いただいたセミナーには継続して参加していきたいと思います!まずはWafcharmの導入を検討していきます。